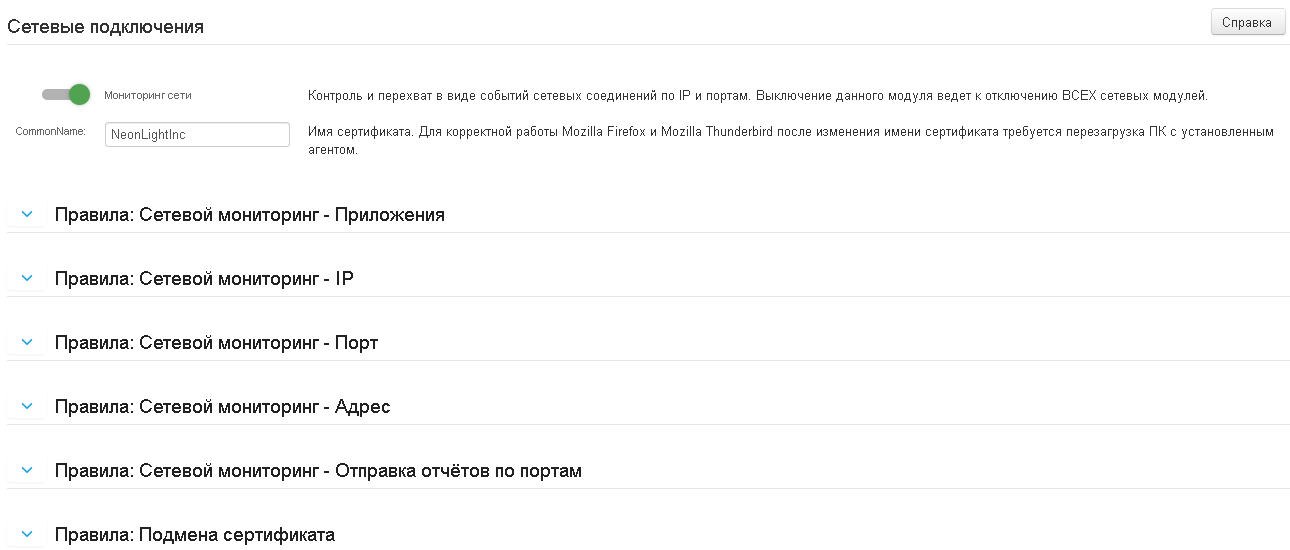

Сетевые подключения¶

Мониторинг сети — модуль для перехвата фактов соединений в сети по IP и портам.

CommonName — имя сертификата, которое будет использоваться при подмене. Оставьте его указанным по умолчанию или задайте своё для удобства.

Примечание

После смены имени сертификата, перезагрузите машины, на которых установлены Mozilla Firefox и Thunderbird.

Внимание

Агент не будет перехватывать сетевые соединения, если пользователь использует браузерные VPN-расширения.

Правила: Сетевой мониторинг — Приложения¶

Запретить — сетевые обращения указанных приложений не отслеживаются. Все остальные сетевые операции любого приложения в системе будут записаны.

Разрешить — отслеживается только сетевая активность указанных приложений.

Настройка для Linux¶

Для агентов Linux приложения можно добавить в исключения двумя способами:

по канонизированному абсолютному пути исполняемого файла,

по имени приложения в графическом интерфейсе (GUI) через WM_CLASS.

Канонизированный абсолютный путь¶

При настройке исключений укажите в Сетевом мониторинге — Приложения канонизированный абсолютный путь исполняемого файла.

Канонизированный путь — это фактическое расположение исполняемого файла без учета символических ссылок.

Чтобы определить полный путь к исполняемому файлу, запустите приложение и выполните команду:

realpath /proc/$(pgrep -n <имя_процесса>)/exe

Пример для Firefox:

realpath /proc/$(pgrep -n firefox)/exe

В выводе будет указан полный путь, например:

/snap/firefox/3836/usr/lib/firefox/firefox

Имя приложения по WM_CLASS¶

Доступно с версии агента 0.17.45-august.

Вместо пути можно указать имя приложения, которое определяется в графический сервере X11 через атрибут WM_CLASS. Он помогает системе различать приложения с одинаковыми бинарными именами или разными путями установки. Это удобно, если бинарные пути отличаются на разных дистрибутивах.

Чтобы узнать WM_CLASS приложения:

Запустите приложение.

Выполните команду:

xprop | grep WM_CLASS

Курсор примет вид прицела. Кликните по окну приложения.

В выводе появится WM_CLASS, которое содердит два значения, например:

WM_CLASS(STRING) = "google-chrome", "Google-chrome"Первое значение — instance name (имя экземпляра окна). Второе значение — class name (имя класса приложения).

Для исключений используйте второе значение Google-chrome, включая заглавные буквы.

Альтернативный способ: имя WM_CLASS можно найти в логах агента:

sudo /usr/share/staff/agent log | grep _wm_class

Вывод покажет имя приложения, которое можно указать в исключениях.

Внимание

Правила: Сетевой мониторинг — IP¶

Запретить — сетевая активность любых приложений на указанные IP-адреса не отслеживается.

Разрешить — отслеживается сетевая активность только для указанных IP-адресов.

Примечание

Пример написания диапазона IP-адресов: 192.168.0.1-192.168.10.254.

Правила: Сетевой мониторинг — Порт¶

Запретить — не отслеживаются события для определённого порта в сетевом трафике от всех приложений.

Разрешить — отслеживаются только события для определённого порта в трафике.

Примечание

В разделе Панель управления — Глобальная конфигурация уже существуют правила для отслеживания сетевого трафика по определённым портам. Указанные здесь правила будут переопределять правила из глобальной конфигурации.

Правила: Сетевой мониторинг — Адрес¶

Запретить — запрещает отслеживание сетевых операций для указанного адреса списка сайтов.

Разрешить — разрешает отслеживание сетевой активности только для указанного адреса сайта или списка адресов сайтов.

Примечание

Чтобы агент не перехватывал в WhatsApp служебные dat-файлы и BLOB-объекты, запретите два адреса:

Правила: Сетевой мониторинг — Отправка отчетов по портам¶

Запретить — запрещает отслеживание сетевых операций для указанного списка портов.

Разрешить — отслеживает сетевые операции только для указанного списка портов.

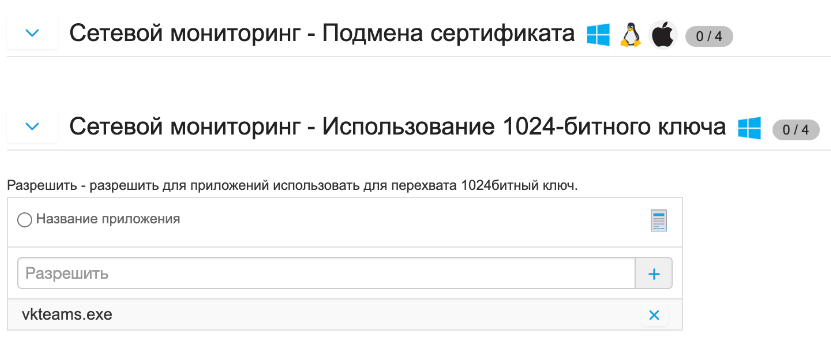

Правила: Подмена сертификата¶

Запретить — запрещает подмену сертификатов на указанных сайтах. В данном поле указывается только имя домена, не IP-адрес. При обращении на все остальные домены, шифрованный трафик будет перехватываться и попадать в статистику перехваченных событий.

Разрешить — разрешает подмену сертификатов у сетевых соединений, только для указанного списка доменов. Все остальные домены не будут перехватываться и попадать в статистику.

Внимание

Если у вас используются сертификаты для IP-адресов, внесите их в Правила: Сетевой мониторинг — IP. После этого проверка защищенного соединения проводиться не будет.

Сетевой мониторинг — Использование 1024-битного ключа¶

Разрешить — задает использование 1024-битного ключа для перехвата трафика в отдельных приложениях.

Примечание

1024-битный ключ используется в старых версиях VK Teams, Firefox, Internet Explorer и т. д.

В различных приложениях могут использоваться ключи разной битности. Агент технически поддерживает работу как с 1024-битными, так и с 2048-битными ключами.

Однако у агента нет механизма автоматического определения битности для конкретного приложения. При попытке установить соединение с помощью неподходящего ключа перехват трафика завершается неудачей, а для смены ключа требуется перезапуск агента. Это приводит к потере мониторинга и снижает стабильность работы системы.

Настройка позволяет вручную указать приложения, для которых должен применяться именно 1024-битный ключ.

Последнее обновление: 05.03.26