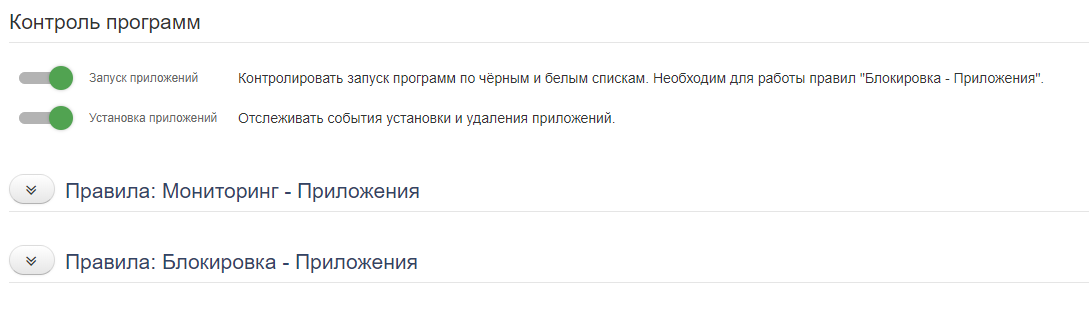

Контроль программ¶

Запуск приложений — модуль отслеживает запуск приложений.

Установка приложений — модуль отслеживает установку и удаление приложений.

Уведомление о попытках запуска — включает уведомления о попытках запуска заблокированных приложений из правила Мониторинг приложения — Блокировка.

Запуск приложений¶

По умолчанию события запуска/завершения приложений не фиксируются в БД. Для включения данного типа события необходимо проделать следующие действия:

Зайти под root и включить данный тип событий:

sudo su

echo "APP_RUN_EVENTS=True" >> /etc/staffcop/config

Перезагрузить staffcop:

staffcop restart

Теперь события будут обрабатываться сервером.

Мониторинг приложений — Контроль¶

Это правило может исключить из перехвата события, которые выполняются автоматически или заданы системных администратором на конечных станциях, уменьшая при этом нагрузку на сервер Staffcop Enterprise.

Запретить — запрет сбора событий, который генерирует указанный исполняемый файл, приложение или список приложений.

Разрешить — разрешение на отслеживание событий для приложений, перечисленных в списке. Не указанные в списке приложения не отслеживаются.

Примечание

В настройках исключений рекомендуется заполнять только один список Исключить (черный список) или Разрешить (белый список). Одновременное заполнение обоих полей может привести к неопределенному поведению.

Настройка для Linux¶

Есть несколько способов добавить приложение в исключения для агентов Linux:

Способ |

Когда использовать |

|---|---|

Канонизированный абсолютный путь |

|

Имя GUI-приложения |

|

Имя приложения из логов |

Когда есть две похожие программы приложения с одинаковыми бинарными именами |

Внимание

Канонизированный абсолютный путь¶

Канонизированный путь — это полный адрес исполняемого файла в файловой системе без учета символических ссылок. Он указывает на реальный файл, который запущен в системе.

Используется:

для исключения конкретных версий и дистрибутивов приложений из мониторинга;

точного указания программ, в процессы которых не должен внедряться модуль прелоадера.

Примечание

Некоторые приложения — например, антивирусы — могут работать нестабильно, если в их процессе присутствует прелоадер. Прелоадер — модуль, которая внедряется в процессы программ для последующего мониторинга. Для корректной работы добавьте приложения в исключения по канонизированному пути.

Чтобы узнать канонизированный путь к файлу, запустите приложение и выполните команду:

Запустите приложение и выполните команду:

realpath /proc/$(pgrep -n <имя_процесса>)/exeПример для Firefox:

realpath /proc/$(pgrep -n firefox)/exe

В результате будет выведен полный путь к исполняемому файлу, например:

/snap/firefox/3836/usr/lib/firefox/firefoxВнимание

Если определить путь не удается или возникли другие вопросы, обратитесь в техническую поддержку.

Добавьте полученный путь в поле Исключить. Внимание: поле Разрешить должно оставаться пустым.

Для применения исключений перезапустите систему:

sudo staffcop restart

Исключение сработает только для приложений, которые откроет пользователь после применения исключений к агентам.

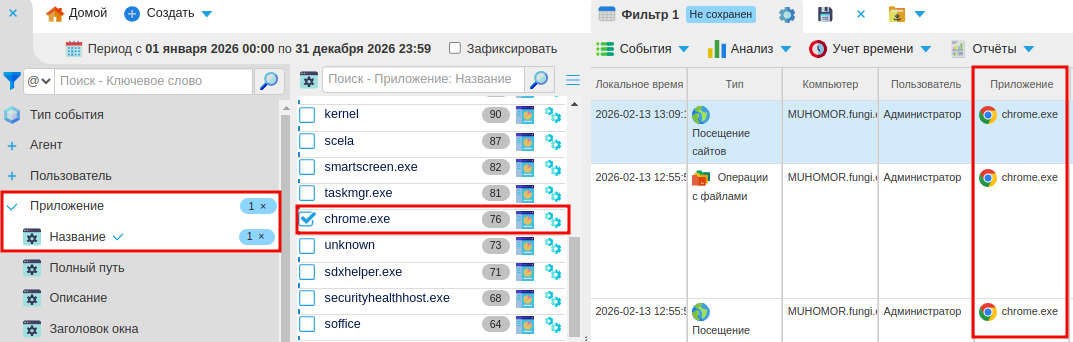

Имя приложения¶

Вместо пути можно указать имя приложения из интерфейса Staffcop. Тогда будут заблокированы все приложения с одинаковым именем.

Перейдите в конструкторе в измерение Приложение и выберите атрибут Описание.

Откроется список приложений. Найдите в нем целевое приложение.

Имя приложения будет в колонке Приложения в таблице справа.

Внимание

Исключение по имени GUI-приложения не распространяется на его фоновые или дочерние процессы без интерфейса. Чтобы их игнорировать, задайте отдельное исключение.

Добавьте имя приложения в поле Запретить.

Исключение сработает только для процессов, которые будут запущены после получения исключения агентами. Рекомендуется перезапуск системы:

sudo staffcop restart

WM_CLASS¶

Узнать имя приложения через атрибут WM_CLASS из логов агента. WM_CLASS помогает системе различать приложения с одинаковыми бинарными именами или разными путями установки. Это удобно, если бинарные пути отличаются на разных дистрибутивах.

sudo /usr/share/staff/agent log | grep _wm_class

Вывод покажет имя приложения, которое можно указать в исключениях.

Мониторинг приложений — Блокировка¶

Внимание

Перед применением правил на всех компьютерах протестируйте их на нескольких устройствах.

Формат записи¶

Формат записи приложений в списках Блокировать и Разрешить — строки и подстроки.

Например, вы можете внести в Блокировать подстроку em32\no из пути System32\notepad.exe.

В результате агент заблокирует C:\Windows\System32\notepad.exe и другие содержащие подстроку процессы.

Опасно

Не используйте строки из 1–2 символов, чтобы не нарушить работу системы.

Для блокировки таких приложений укажите полный путь. Например, вместо t.exe укажите C:\Program Files\t.exe.

Блокировка¶

Блокировать — блокирует запуск приложений по имени в формате строки и подстроки. Доступ к приложениям вне списка разрешен.

Пример работы блокировки¶

Допустим, списки содержат:

Блокировать — три строки:

mspaint.exe,a.exe,tb.exe;Разрешить — пустой.

Запущенный процесс |

Причина блокировки |

Результат |

|---|---|---|

|

совпадение с правилом |

Заблокирован |

|

совпадение с правилом |

Заблокирован |

|

правило |

Заблокирован |

|

совпадение с правилом |

Заблокиран |

|

совпадений с правилами нет |

Разрешен |

Разрешить¶

Разрешить — содержит приложения, запуск которых разрешен. Все остальные приложения блокируются.

Опасно

Список Разрешить может нарушить работу ОС.

При добавлении хотя бы одного приложения в список разрешенных система автоматически заблокирует все остальные программы, включая системные.

Чтобы система работала корректно, обязательно добавьте в список ключевые системные процессы.

Последнее обновление: 03.03.26